Voraussetzungen

Diese Dokumentation liefert eine detaillierte Auflistung der benötigen Firewallfreischaltungen bzw. Client Einstellungen sowie weitere Voraussetzungen für eine korrekte Erkennung von Geräten über den Discovery Bereich.

Firewallfreischaltungen¶

Für die erfolgreiche Kommunikation zwischen Inventory360, Satelliten und Geräten / Clients sind die nachfolgenden Firewallfreischaltungen notwendig.

| Quelle | Ziel | Ziel-Ports | Beschreibung |

|---|---|---|---|

| Satellit | Inventory360 | TCP/443 | Kommunikation zwischen Satellit und Inventory360 |

| Satellit | Alle Clients | ICMP | Erkennung Subnetz und Erreichbarkeit |

| Satellit | Alle Clients | TCP/1-1023 | Erkennung Betriebssystem (Satellit zu Clients) |

| Satellit | Windows Clients (WMI) | TCP/135, TCP/49152-65535 | Inventarisierung Windows Clients per WMI Stealth |

| Satellit | Linux-Clients | TCP/22, TCP/902 | Inventarisierung von Linux- und VMware / ESXi Clients |

| Satellit | SNMP Geräte | UDP/161 | Inventarisierung von SNMP- / Netzwerkgeräten |

Für die Verwendung von WMI Stealth müssen die nachfolgenden Portbereiche zusätzlich freigeschaltet werden.

| Quelle | Ziel | Ziel-Ports | Beschreibung |

|---|---|---|---|

| Satellit | Windows Clients | TCP/135, TCP/49152-65535 | Inventarisierung Windows Clients per WMI Stealth |

Für die Verwendung von WMIExec oder PSExec müssen die nachfolgenden Portbereiche zusätzlich freigeschaltet werden.

| Quelle | Ziel | Ziel-Ports | Beschreibung |

|---|---|---|---|

| Windows Clients | Satellit | TCP/135, TCP/139, TCP/445, TCP/80, TCP/443, TCP/49152-65535, UDP/137, UDP/138 | Inventarisierung Windows Clients (Abruf Inventarisierungsskripte) |

| Satellit | Windows Clients | TCP/135, TCP/139, TCP/445, TCP/80, TCP/443, TCP/49152-65535, UDP/137, UDP/138 | Inventarisierung Windows Clients (Verbindungsaufbau / Antwortkanal) |

Windows¶

In diesem Abschnitt sind die auf den Client-Systemen notwendigen Berechtigungen und Konfigurationen für die jeweilige Scan-Methode beschrieben.

- WMI Stealth: Neue Scanmethode mit minimaler Invasivität. Kann bei passender Konfiguration auch ohne Adminrechte verwendet werden.

- WMIExec / PSExec: Alte Scanmethode. Benötigt Adminrechte und lokale Firewallfreischaltungen.

WMI Stealth¶

Empfohlen

Seit Version 4.2 ist dies die empfohlende und bevorzugte Erkennungsmethode für Windows Systeme.

Nachfolgende Voraussetzungen müssen für den abfragenden Benutzer gegeben sein:

- Nicht-administrativer lokaler oder Domänenaccount mit Remote-Zugriff auf WMI

- Alternativ: Abfrage erfolgt über einen Account mit lokalen Administrator-Rechten

Tipp

Auch aus Sicherheitsgründen empfiehlt sich für die Abfrage immer ein Domain-Account:

- Regelmäßige Kennwortänderung möglich

- Zugang kann jederzeit zentral gesperrt werden

- Zentrale Kennwortsteuerung (z.B. bei Ausscheiden eines Mitarbeiters aus der IT-Administration)

Remote Berechtigungen¶

Für den nicht-administrativen Zugriff per WMI sind zwei Konfigurationen erforderlich.

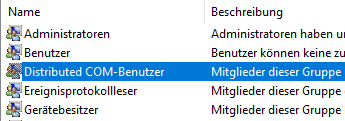

- Benutzer ist Mitglied der Gruppe "Distributed COM-Benutzer"

- Benutzer ist wie folgt lesend auf die WMI-Bereiche berechtigt

Konfiguration

Die Berechtigungen können manuell oder automatisiert per Gruppenrichtlinie verteilt werden.

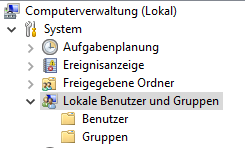

Rufen Sie zunächst die Computerverwaltung auf (Win -> compmgmt.msc).

Navigieren Sie hier nun in den Bereich Lokale Benutzer und Gruppen -> Gruppen:

Benutzer anlegen

Wir empfehlen die Verwendung eines Domänenbenutzers um beispielsweise Kennwörter und Zugriff zentral steuern zu können. Alternativ kann selbstverständlich auch im Bereich Benutzer einer neuer lokaler Benutzer angelegt werden.

Stellen Sie hierbei sicher, dass dieser mit einem sicheren Kennwort versehen wird.

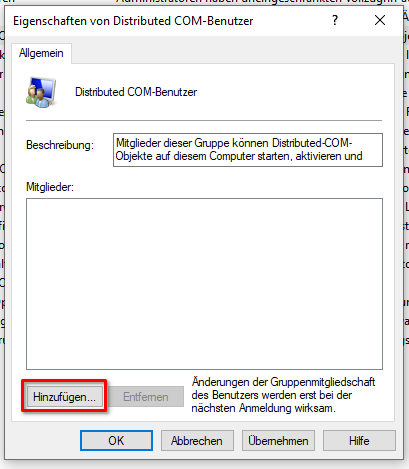

Fügen Sie den neuen Benutzer nun in die Gruppe Distributed COM-Benutzer hinzu:

Anschließend mit Übernehmen und OK bestätigen.

Im nachfolgenden Schritt muss der Benutzer noch auf die benötigten WMI-Bereiche berechtigt werden.

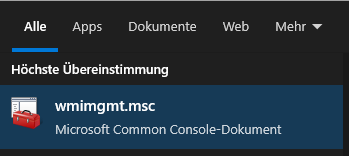

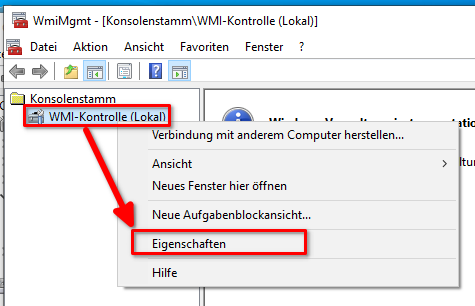

Öffnen Sie hierzu die WMI Verwaltungskonsole (Win -> wmimgmt.msc).

Hier im Bereich WMI-Kontrolle (Lokal) per Rechtsklick die Option Eigenschaften anwählen.

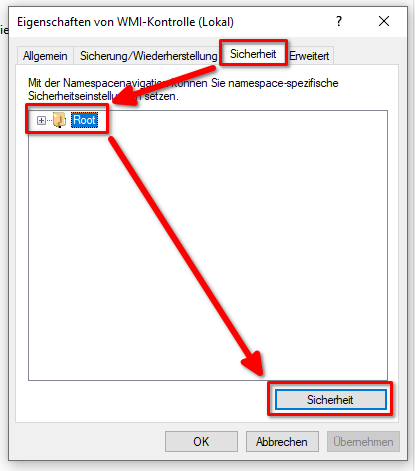

Wechseln Sie hier in den Tab Sicherheit, wählen den obersten Ordner aus klicken im unteren Bereich erneut auf Sicherheit.

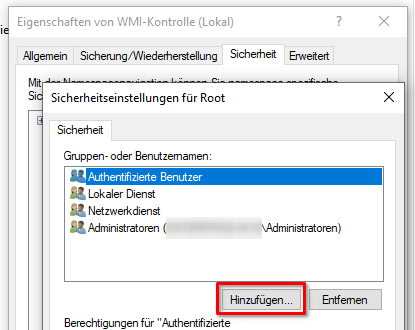

Klicken Sie nun auf Hinzufügen um den weiter oben angelegten Benutzer für diesen Knoten hinzuzufügen.

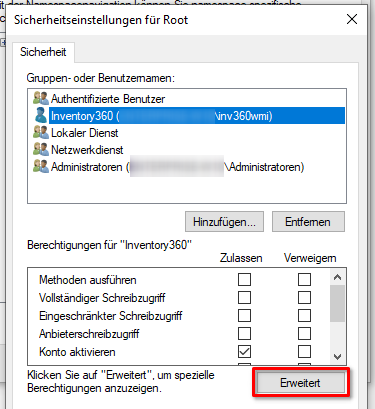

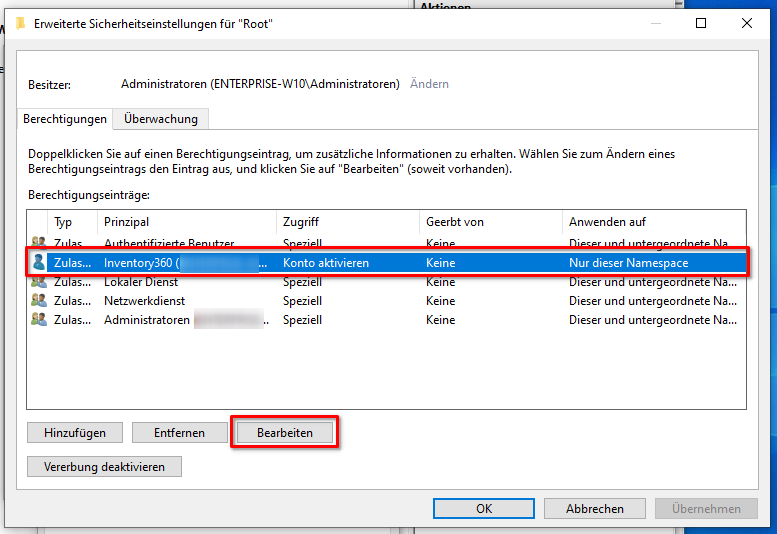

Sobald der Benutzer hinzugefügt wurde, klicken Sie unten Rechts auf Erweitert.

Stellen Sie hier sicher, dass der Benutzer ausgewählt ist und klicken im unteren Bereich auf Bearbeiten.

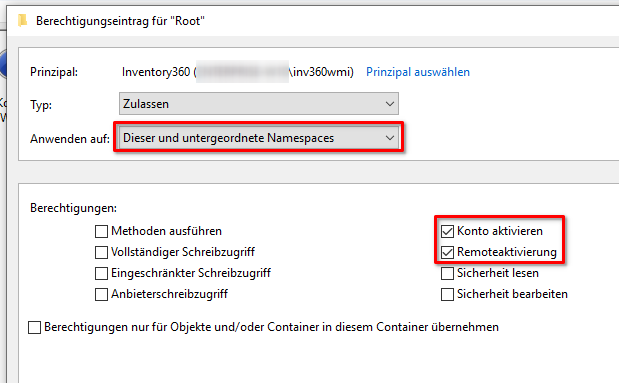

Setzen Sie für den Eintrag die nachfolgenden Einstellungen:

- Anwenden auf: Dieser und untergeordnete Namespaces

- Berechtigungen: "Konto aktivieren" & "Remoteaktivierung"

Im letzten Schritt können Sie alle Dialoge übernehmen & bestätigen. Die Einrichtung ist hiermit abgeschlossen.

Lokale Firewall¶

Je nach Konfiguration kann ein Verbindungsversuch des Satelliten von der integrierten Windows Firewall auf Client-Seite teilweise abgewiesen werden.

Betroffene Betriebssysteme

Hiervon sind häufig Windows Server Betriebssysteme betroffen, während die Abfrage von Windows Clients meist ohne zusätzliche lokale Firewalländerungen möglich ist.

Hierfür kann z.B. die Einrichtung einer lokalen Firewallregel per Group-Policy notwendig sein.

Nutzer von Microsoft Intune

Sind die Clients Mitglied in Microsoft Intune ignoriert eine per Standard gesetzte Policy alle eingerichteten Firewallfreischaltungen. Bitte beachten Sie hierzu den Artikel Sicherheitsbaseline für Microsoft Intune.

WMIExec und PSExec¶

Hinweis

Diese Scanmethode ist veraltet und sollte ab Version 4.2 nicht mehr verwendet werden. Verwenden Sie stattdessen die Methode WMI Stealth.

Nachfolgende Voraussetzungen müssen für den abfragenden Benutzer gegeben sein:

- System ist Mitglied in einer beliebigen Domäne und es wird ein Domain-Account mit lokalen Admin-Rechten hinterlegt

- Alternativ: Abfrage erfolgt über den integrierten

AdministratorAccount von Windows - Alternativ: Auf dem System ist ein spezieller Registry Key gesetzt

Tipp

Auch aus Sicherheitsgründen empfiehlt sich für die Abfrage immer ein Domain-Account mit lokalen Admin-Rechten:

- Regelmäßige Kennwortänderung möglich

- Kein Registry Key erforderlich

- Zugang kann jederzeit zentral gesperrt werden

- Zentrale Kennwortsteuerung (z.B. bei Ausscheiden eines Mitarbeiters aus der IT-Administration)

Lokale Windows Firewall

Bitte beachten Sie auch den nachfolgenden Abschnitt zu Anforderungen an die Lokale Windows Firewall.

Lokale Firewall¶

Je nach Konfiguration kann ein Verbindungsversuch des Satelliten von der integrierten Windows Firewall auf Client-Seite abgewiesen werden.

Hierfür kann z.B. die Einrichtung einer lokalen Firewallregel per Group-Policy notwendig sein.

Nutzer von Microsoft Intune

Sind die Clients Mitglied in Microsoft Intune ignoriert eine per Standard gesetzte Policy alle eingerichteten Firewallfreischaltungen. Bitte beachten Sie hierzu den Artikel Sicherheitsbaseline für Microsoft Intune.

LocalAccountTokenFilterPolicy¶

Dieser Registry Key wird nur benötigt, wenn die Abfrage mit einem lokalen Benutzer erfolgen soll, bei dem es sich nicht um den integrierten Administrator-Benutzer handelt.

In diesem Fall muss die LocalAccountTokenFilterPolicy auf 1 gesetzt werden.

reg add HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v LocalAccountTokenFilterPolicy /t REG_DWORD /d 1 /f

Netzwerkgeräte¶

- Geräte müssen den SNMP v1, v2 oder v3 Standard unterstützen

Linux & VMware ESXi / vSphere¶

- Die SSH Login muss erlaubt sein